The Free Haven Project

Einführung

Das Ziel des Free Haven Projektes war es, ein Design für ein verteiltes anonymes Speichersystem zu erstellen. Dieses soll robust gegen Angriffe auf Anonymität und Verfügbarkeit von Dokumenten sein. Das Free Haven Projekt ist fehlgeschlagen. Sicherzustellende Anonymitäten und Robustheit gegen Angreifer konnten nicht verwirklicht werden, weil sie gegensetzliche Forderungen hatten: Robust gegen Angreifer nur durch viele Benutzer, System allerdings bei vielen Servern und Benutzern nicht skalierbar.

Akteure, System, Begriffe

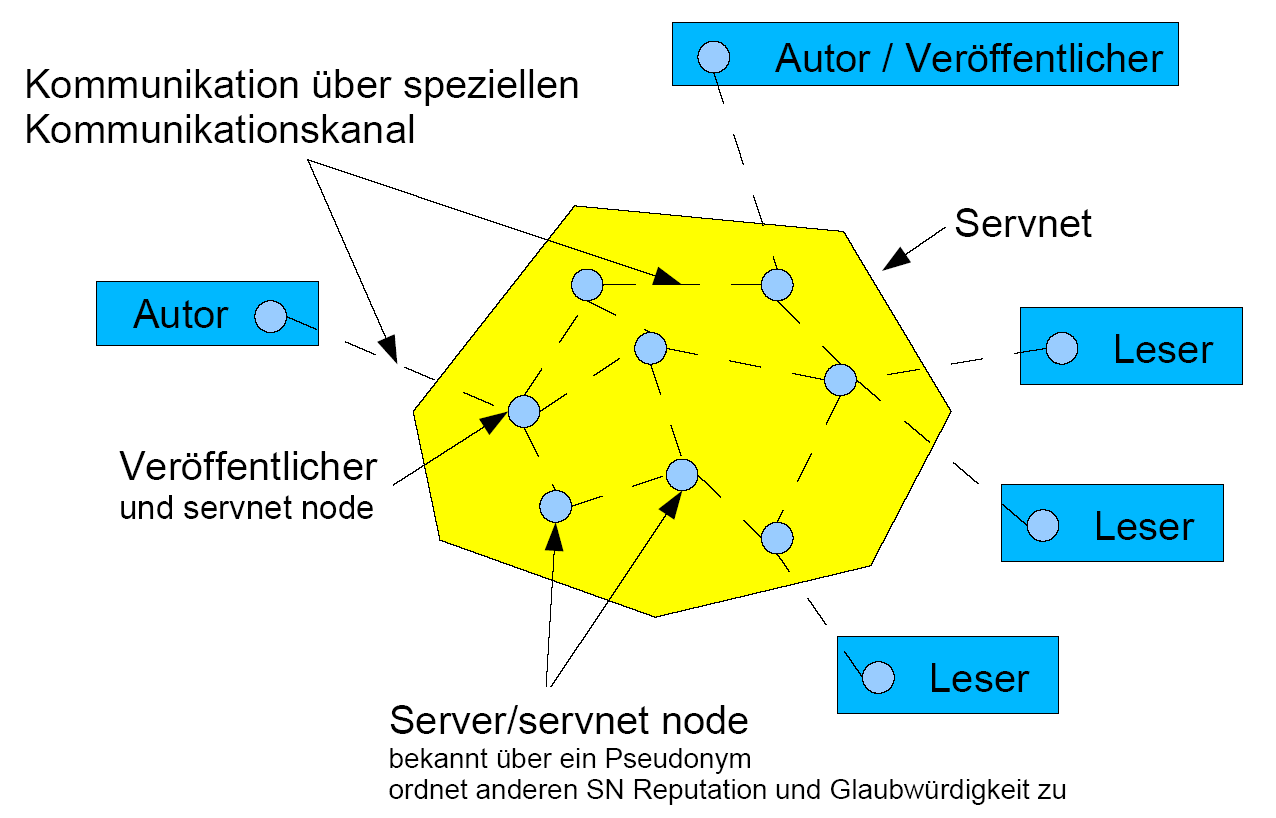

Die Akteure in diesem System sind:

- Autor - Der Autor will Daten für andere verfügbar machen ohne seine Identität zu veröffentlichen.

- Veröffentlicher - Der Veröffentlicher ist ein System welches Daten im Servnet verfügbar macht ohne die zu veröffentlichten Daten oder den Autor zu kennen.

- Leser - Der Leser kennt Daten unter einem bestimmten Pseudonym und will diese vom System erhalten.

- Server - Der Server gibt eigenen Speicher frei und stellt dort Dokumentanteile bereit.

Dabei befinden sich die Akteure Server und Veröffentlicher befinden sich in der Regeln innerhalb des sogennanten Servnets. Free Haven fordert, dass dies ein dynamisches Netz ist, dies bedeutet, dass ein Server in des Servnet ein- und austreten kann.

Kommunikationskanäle

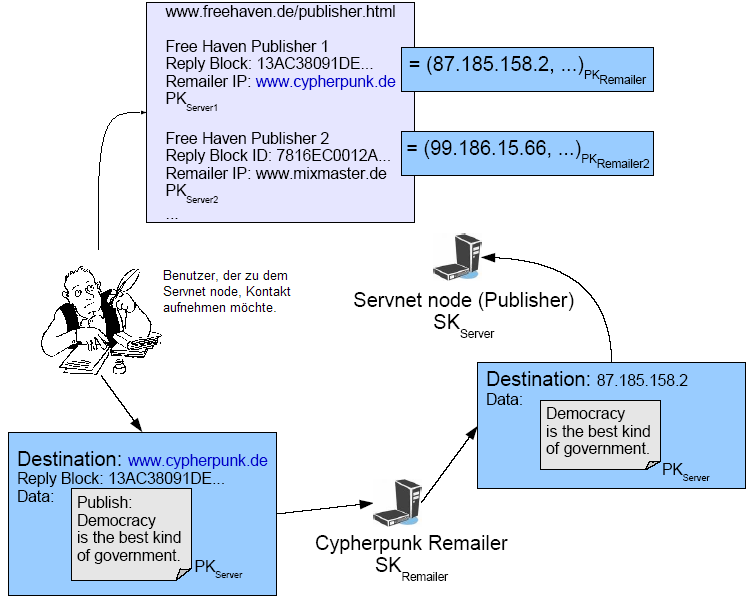

Wie in der Abbildung gezeigt kommunizieren alle Teilnehmer über sichere Kommunikationskanäle. Das bedeutet, dass die Kommunikation nur indirekt über ein sogenannten Remailer erfolgen kann.

Free Haven benutzt dabei den sogenannten Cypherpunk Remailer Dienst.

Die Kommunikation erfolgt indirekt über den Cypherpunk Server. Der Benutzer kodiert die an den SN gerichteten Daten mit dem SN eigenen Schlüssel, damit auch der Remailer keinen Einblick in die übermittelten Daten hat und so dem Benutzer bestimmte Daten zuordnen könnte. Damit der Remailer weiß an wen er die Daten weiterzuleiten hat, gibt der Benutzer den Reply Block des Servers an, der zusammen mit seinem Pseudonym veröffentlicht wurde. Der Reply Block enthält dann die IP des zu erreichenden Servers, allerdings so verschlüsselt, dass nur der Remailer diese ermitteln kann. Der Remailer sendet dann die Daten an den Server. Auf diese Weise erhält der unter dem pseudonym bekannt SN die Daten des Benutzers ohne, dass er die Identität des Benutzers erfahren hat. Gleichzeitig kann der Remailer die Daten dem Benutzer nicht zuordnen, da sie mit dem öffentlichen Schlüssel des Servers verschlüsselt wurden.

Dieser Kommunikationskanal ermöglicht also eine anonyme Kommunikation.

Anwendungsfälle

Publication

TODO

Retrieval

TODO

Expiration

TODO

Revocation

TODO

Trading

TODO

Angriffe

TODO

Probleme

TODO