Smart Home (KNX): Difference between revisions

No edit summary |

|||

| Line 32: | Line 32: | ||

=Versuchsaufbau= |

=Versuchsaufbau= |

||

==KNX-Komponenten== |

|||

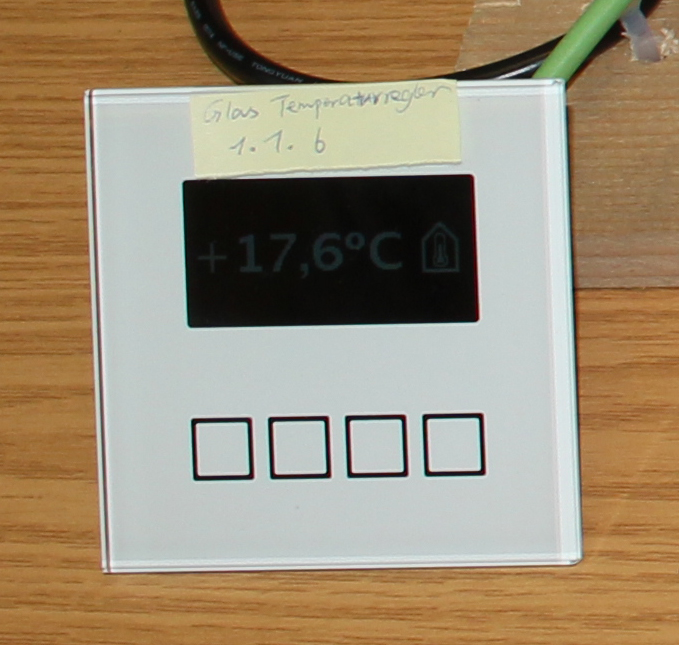

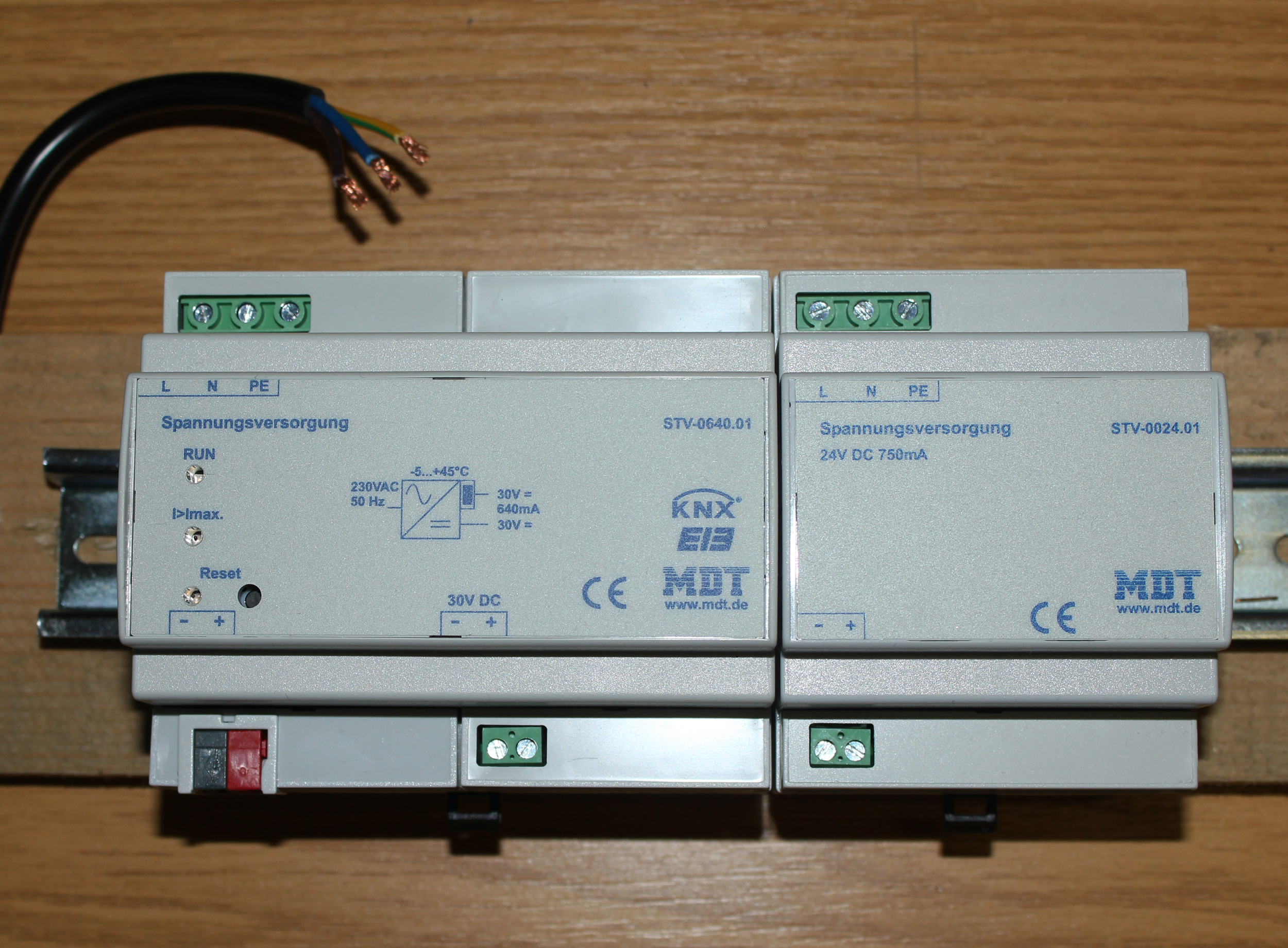

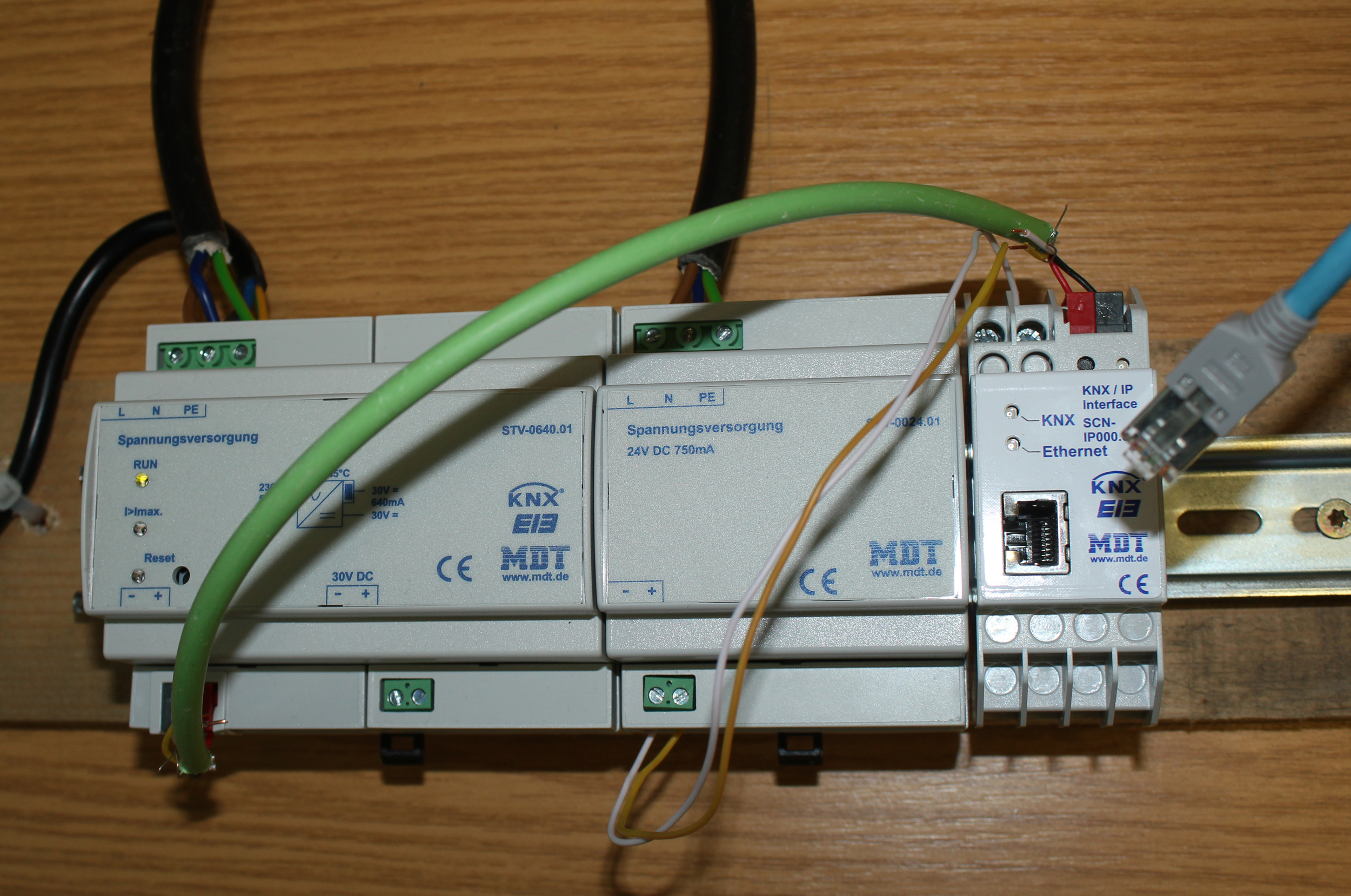

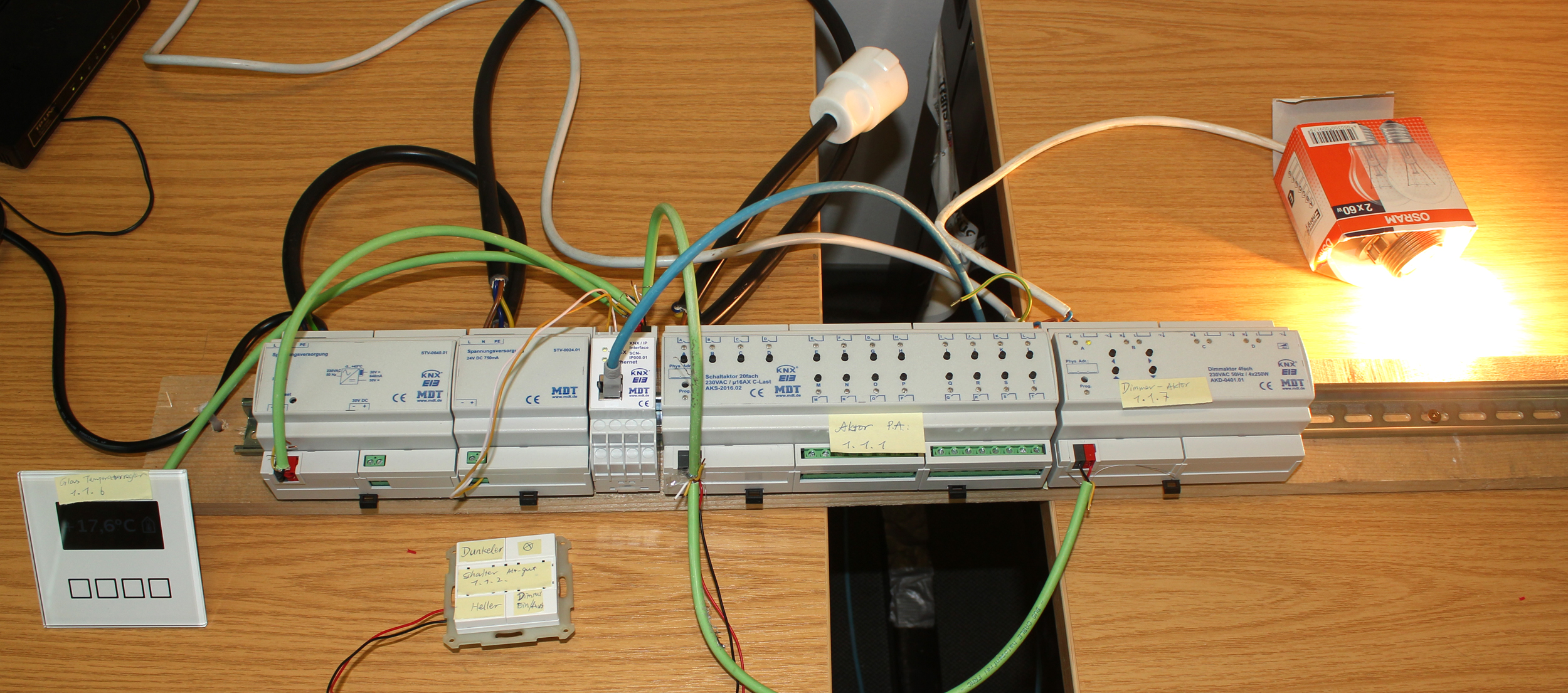

[[File:KNX-Versuchsaufbau-1.jpg|thumb|center|KNX-Versuchsaufbau Schritt 1]] |

[[File:KNX-Versuchsaufbau-1.jpg|thumb|center|KNX-Versuchsaufbau Schritt 1]] |

||

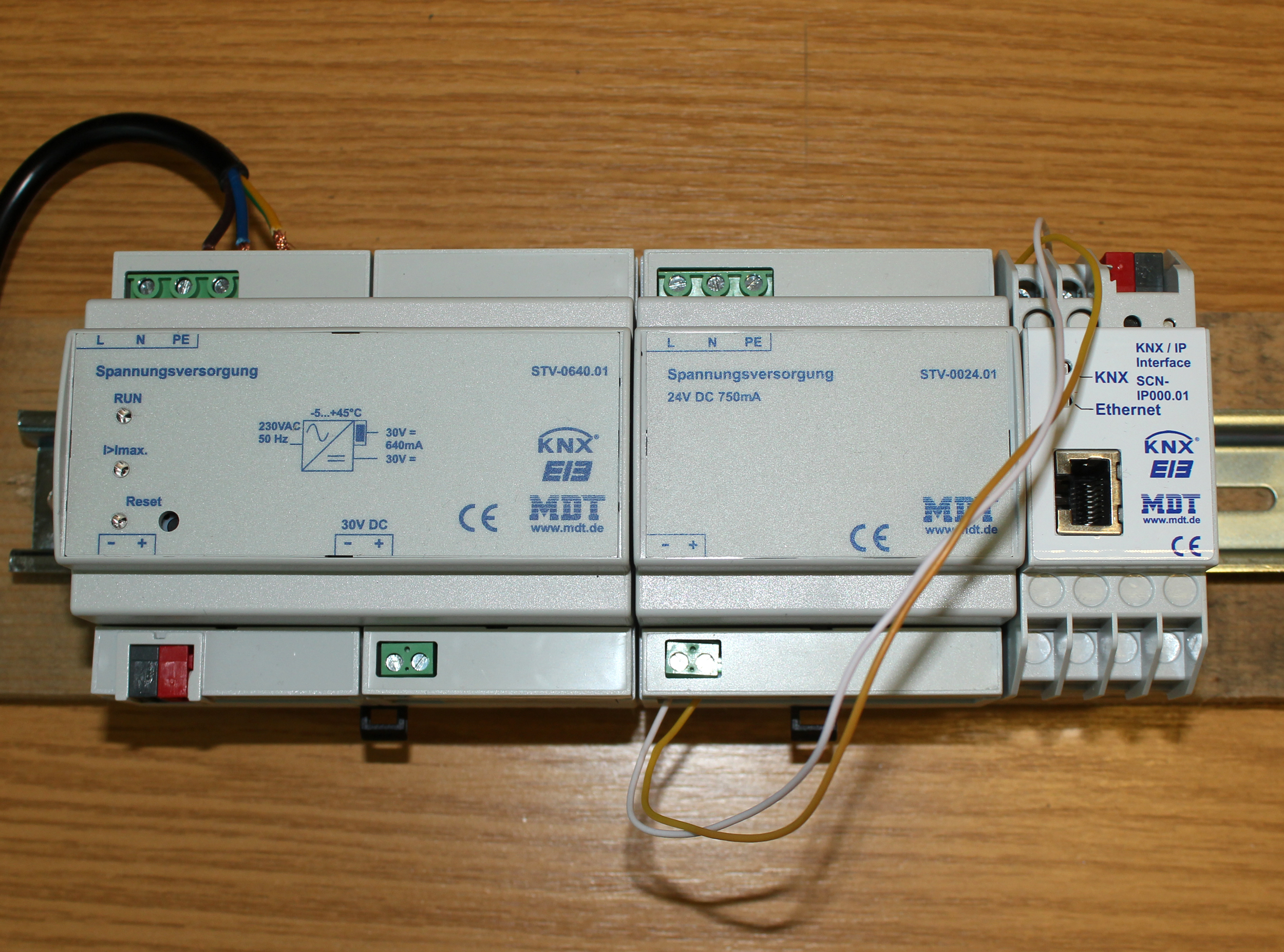

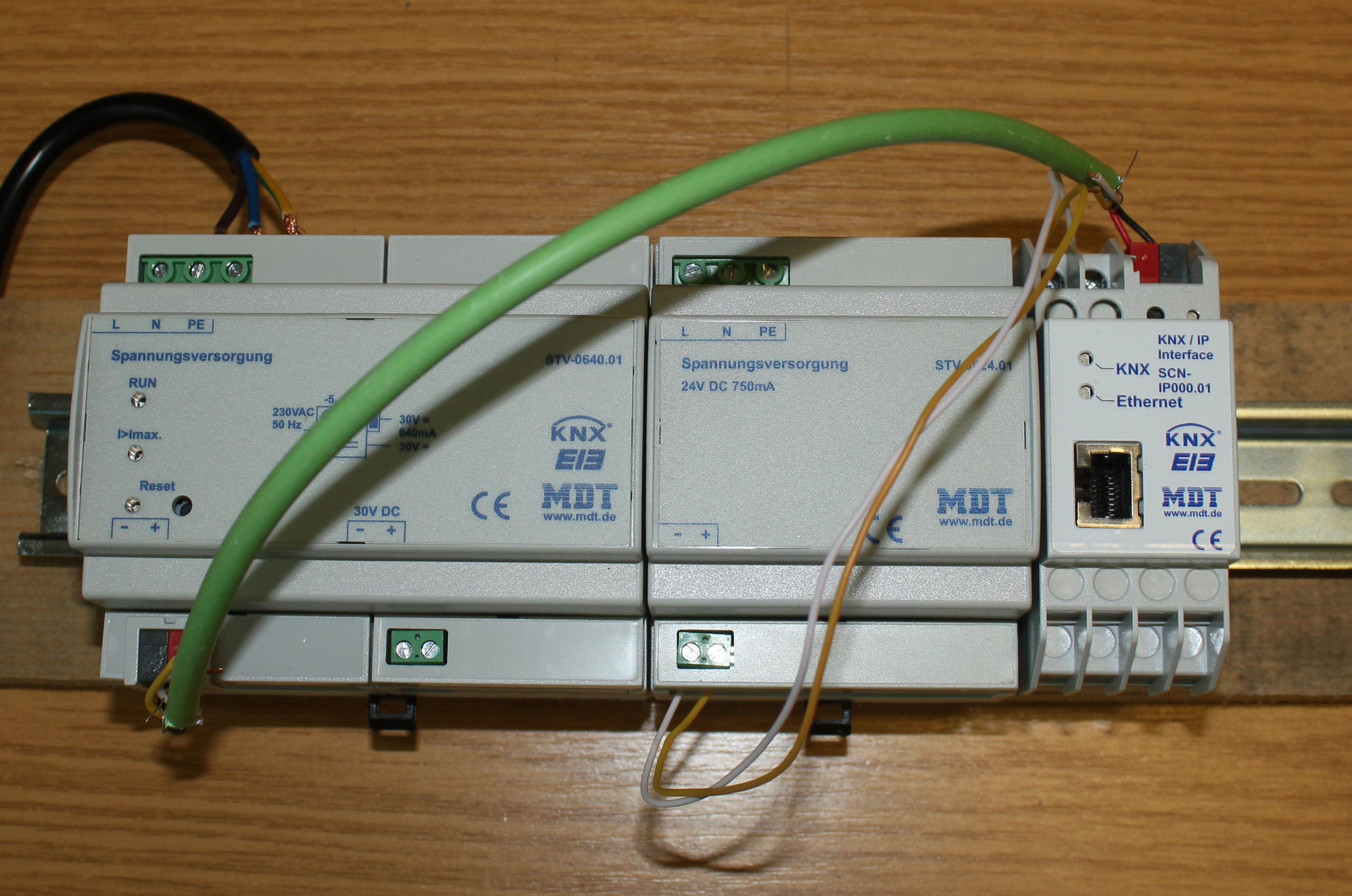

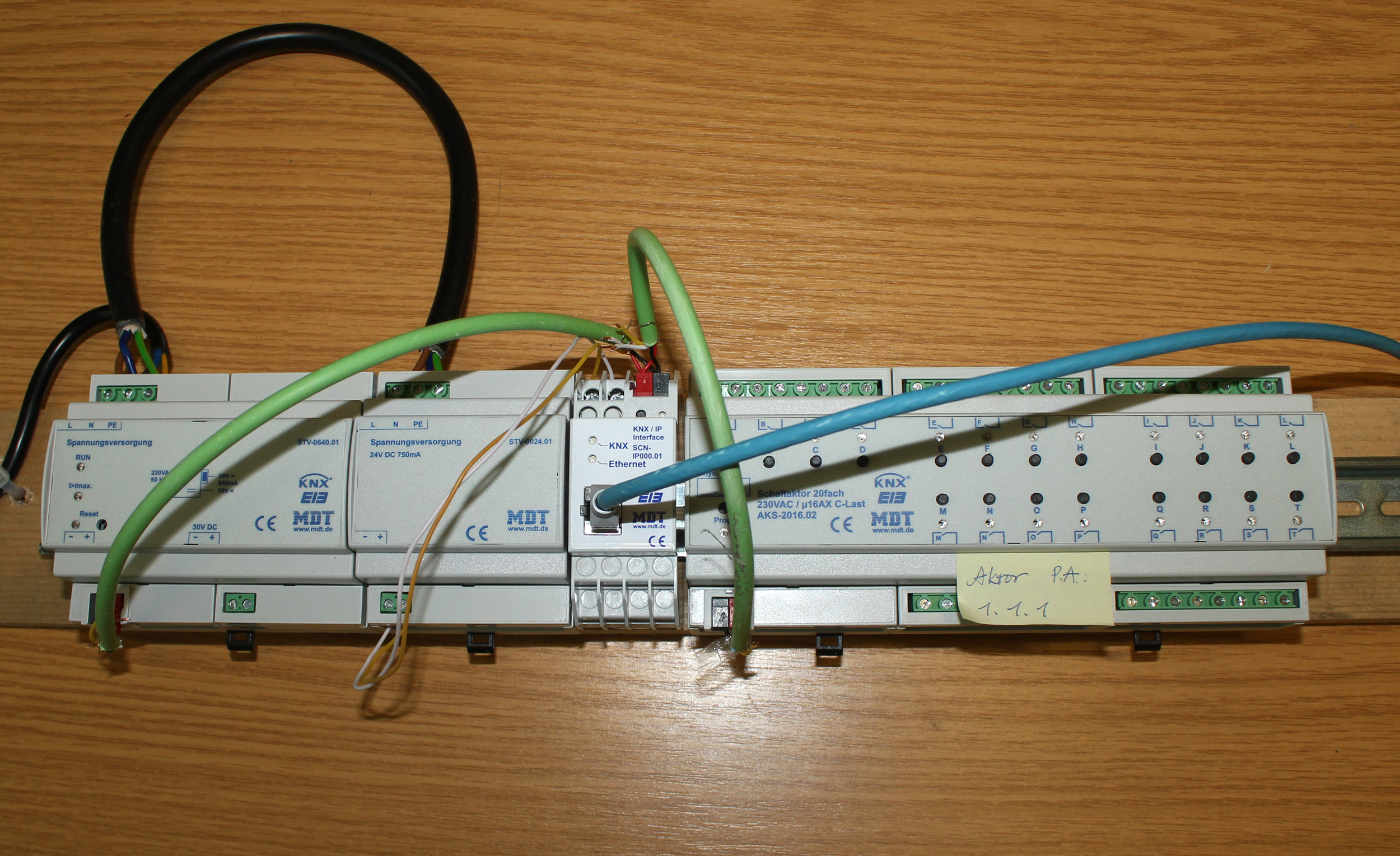

[[File:KNX-Versuchsaufbau-2.jpg|thumb|center|KNX-Versuchsaufbau Schritt 2]] |

[[File:KNX-Versuchsaufbau-2.jpg|thumb|center|KNX-Versuchsaufbau Schritt 2]] |

||

| Line 43: | Line 44: | ||

[Schematische Zeichnung] |

[Schematische Zeichnung] |

||

[+Einrichtung via ETS, Einrichtung Raspberry und Openh..] |

|||

==ETS== |

|||

==RaspberryPi== |

|||

==Openhab== |

|||

=Angriffe auf das KNX-System= |

=Angriffe auf das KNX-System= |

||

Revision as of 14:35, 26 October 2015

Komponenten

Aktoren

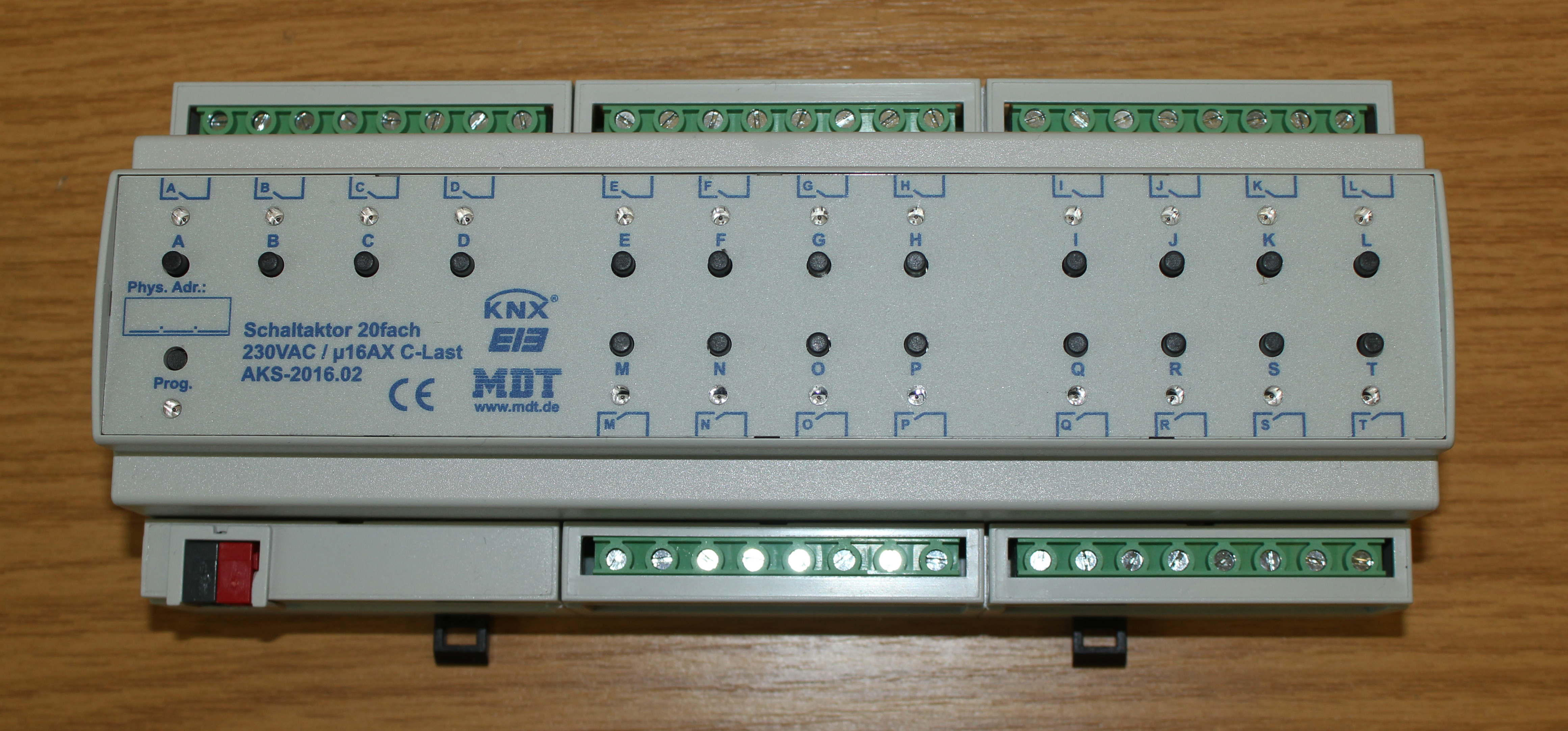

Schaltaktor

[Text]

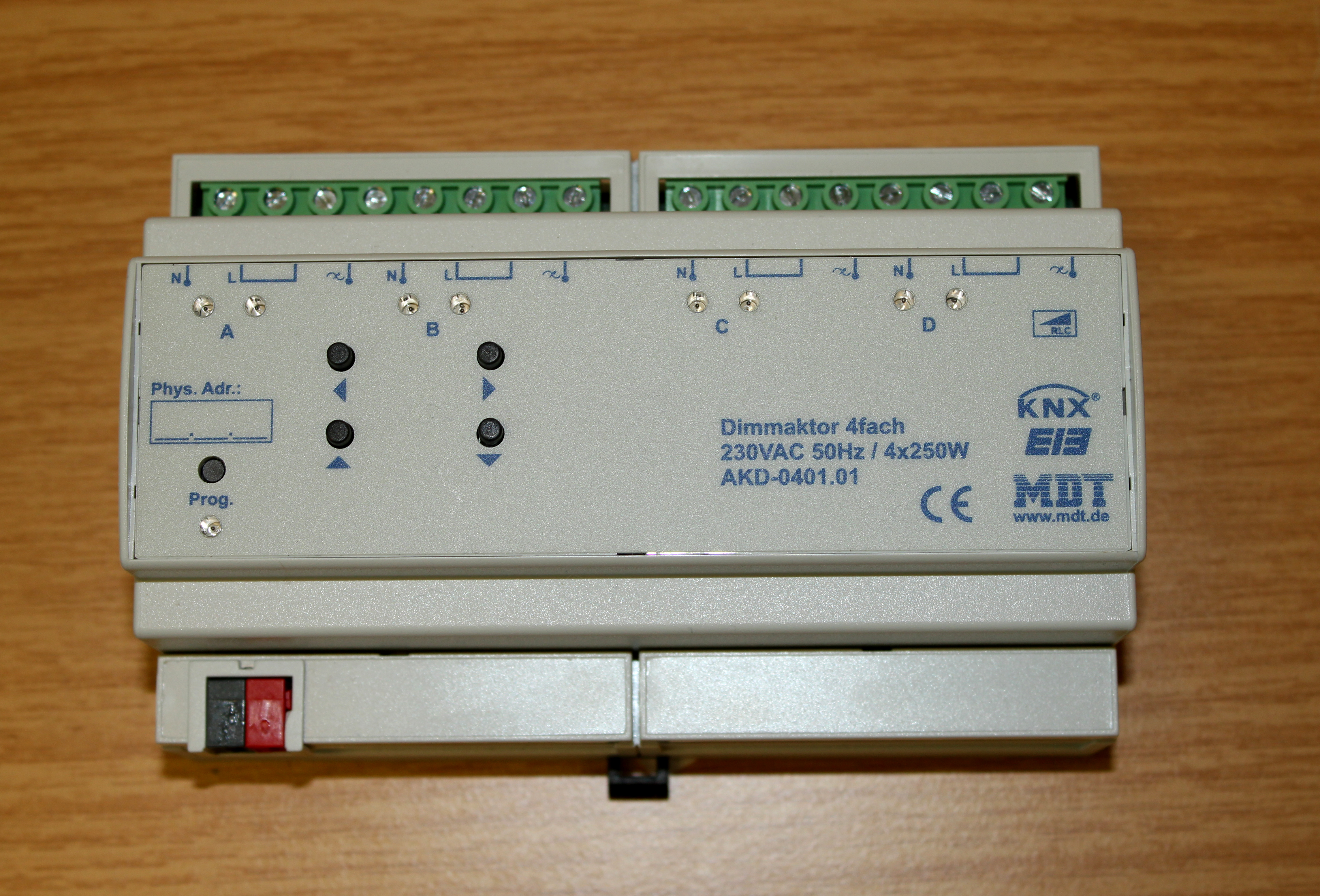

Dimmaktor

[Text]

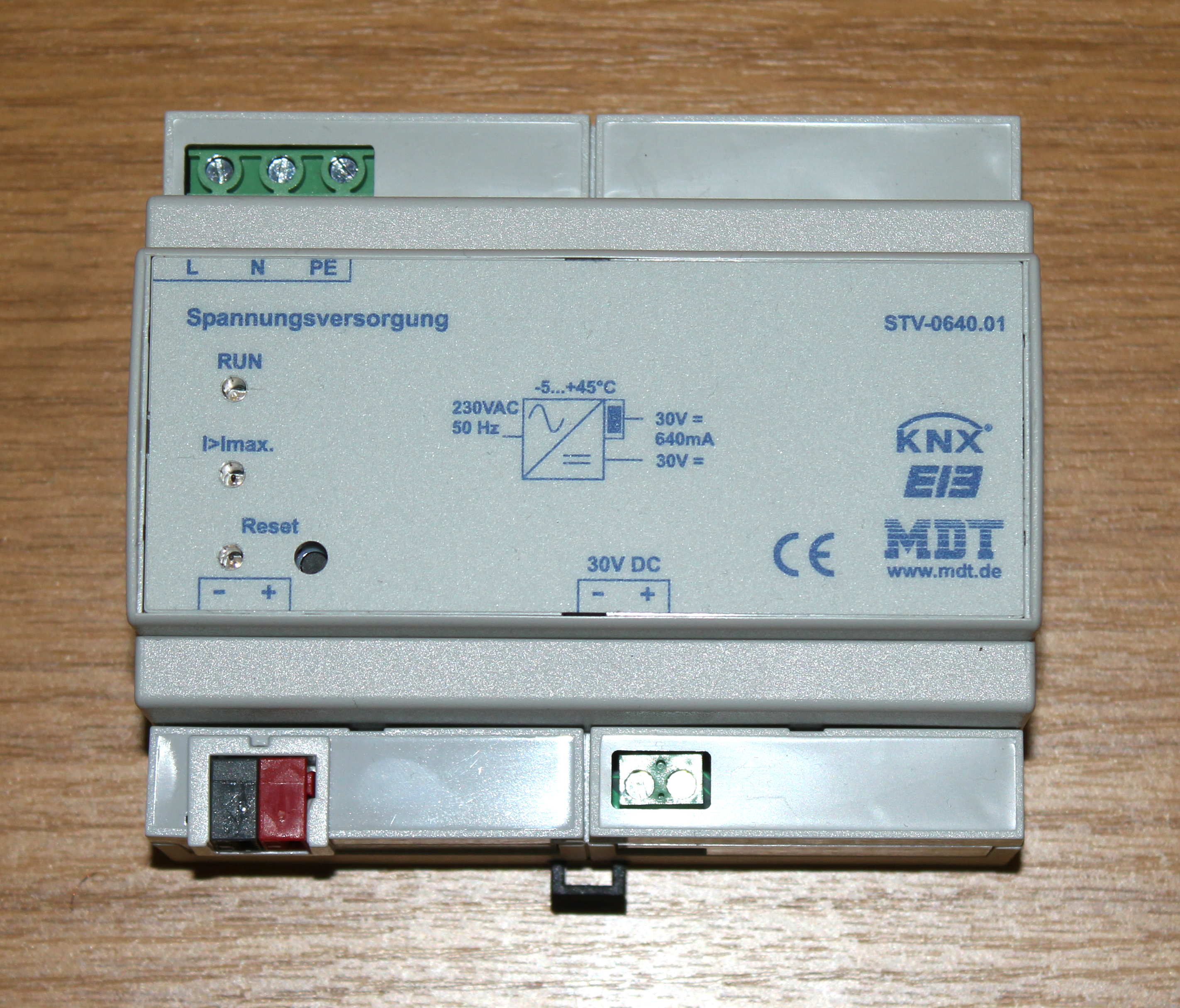

Spannungversorgung

IP-Gateway

[Text]

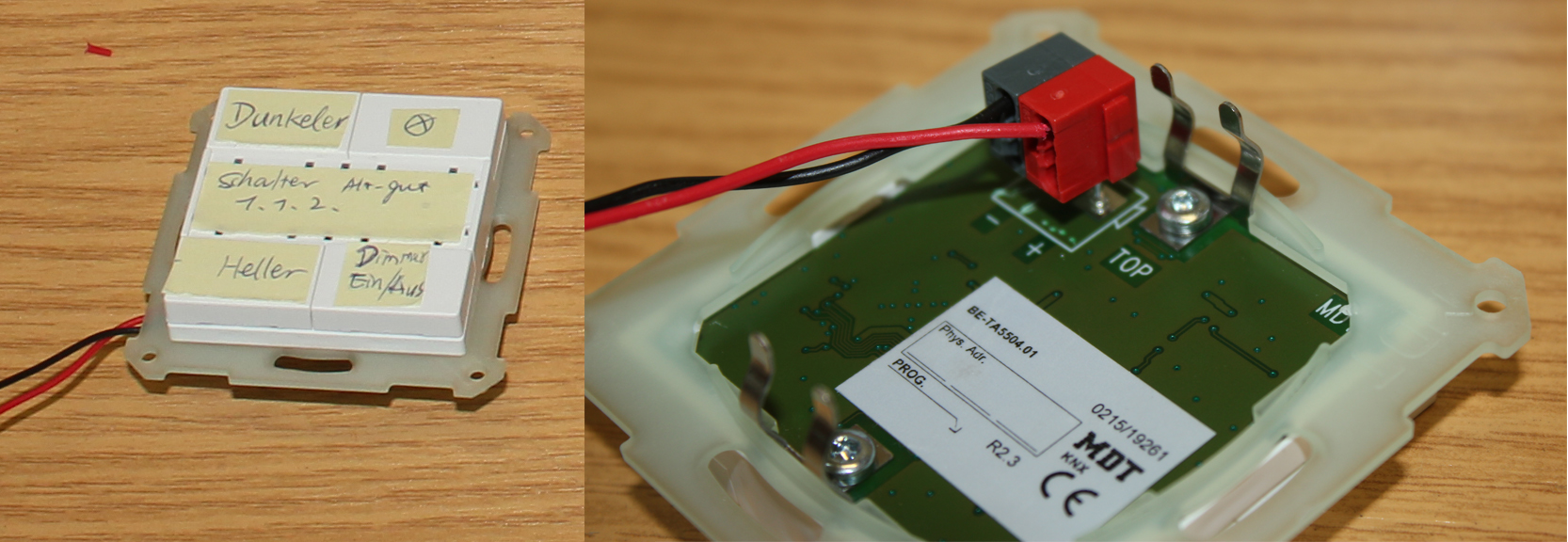

Sensoren

Adressierung

Physikalische Adressen

[Aufbau und Funktion der Adressen]

Gruppenadressen

Versuchsaufbau

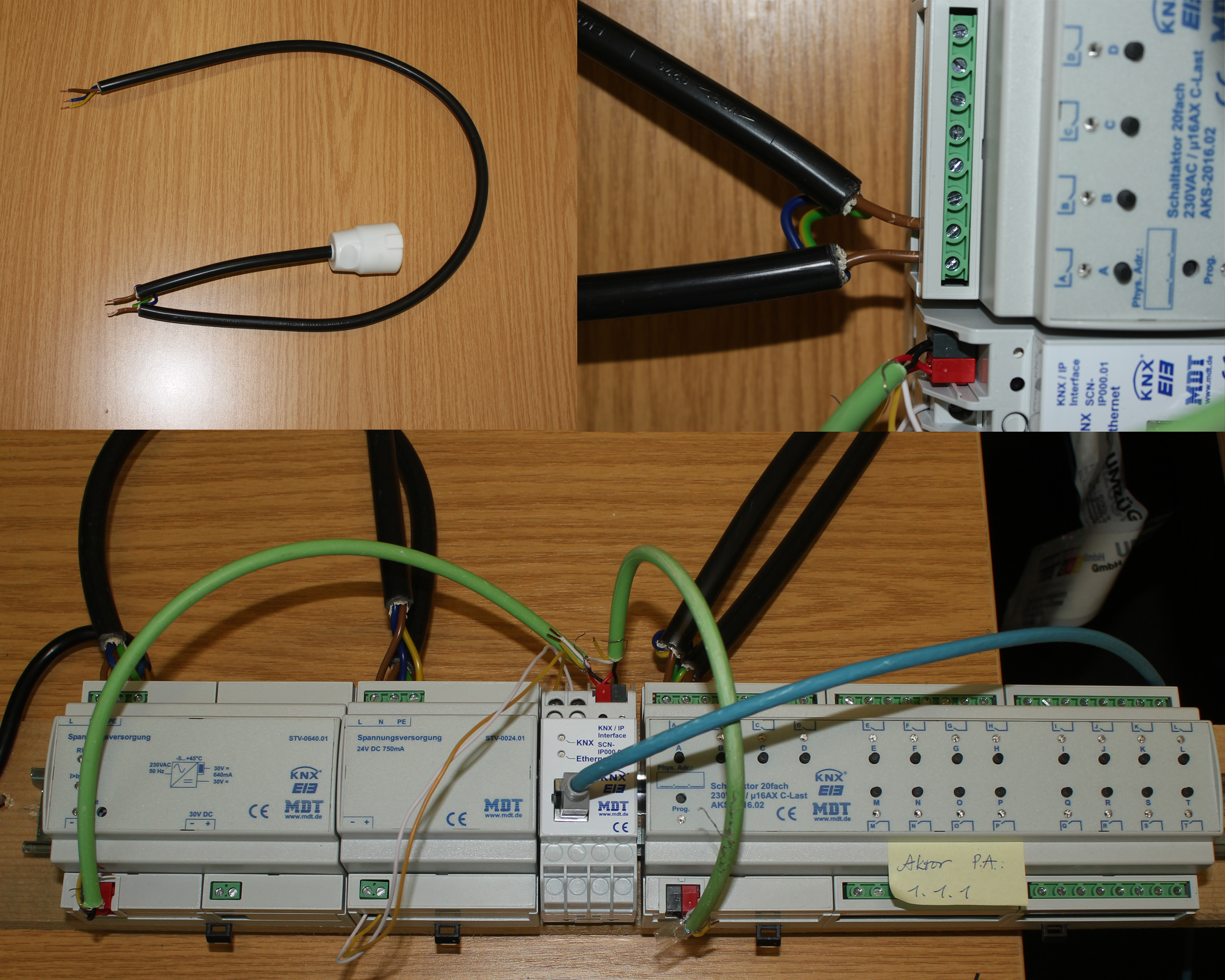

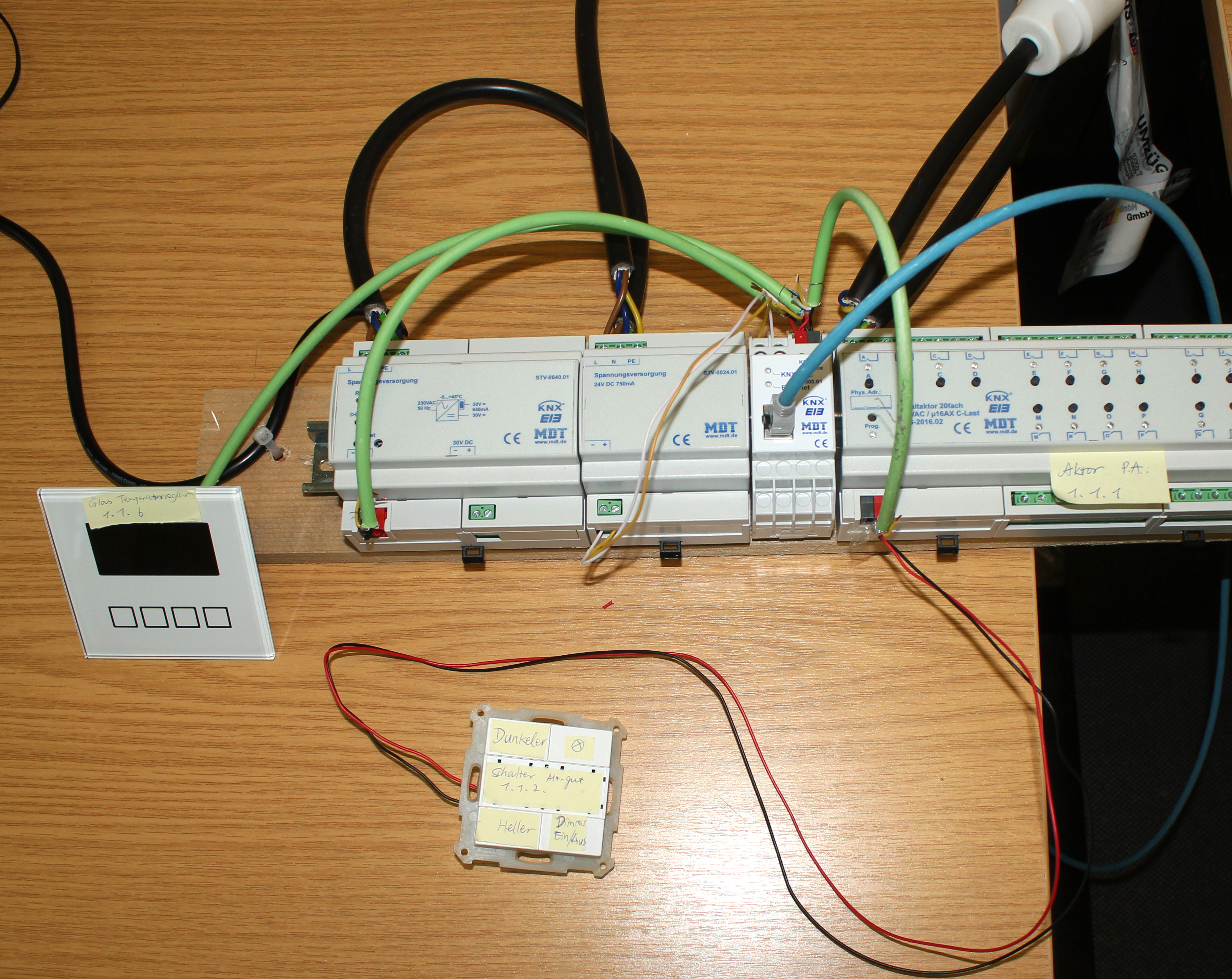

KNX-Komponenten

[Schematische Zeichnung]

ETS

RaspberryPi

Openhab

Angriffe auf das KNX-System

DOS-Angriff (IP-basiert)

DOS-Angrif (via KNX-Bus)

Alle Teilnehmer eines KNX-Netzwerks sind über zwei Drähte miteinander verbunden, über welche jeweils Gleichstrom fließt, der sogenannte Busstrom. Diese zwei Drähte sind zum einen der Plus- und zum anderen der Minuspol. Werden diese verbunden, ergibt dies einen Kurzschluss, wodurch keine Telegramme mehr verschickt werden können. Die Fehlersuche ist dann sehr aufwändig.

Paketreplay aus internem Netzwerk

Busmanipulation

Die KNX-Buskommunikation erfolgt unverschlüsselt. Damit kann jeder Teilnehmer Telegramme vom Bus lesen und auch schreiben. Das ist solange kein Problem, wenn keiner der Teilnehmer ausgetauscht werden kann. Wird ein Teilnehmer, zum Beispiel ein Taster durch ein IP-Gateway ausgetauscht, kann dieser wie jeder andere Teilnehmer auch die Telegramme vom Bus lesen und auch Telegramme auf dem Bus schreiben. Die Geräte müssen sich in dem Netzwerk nicht authentifizieren. Das ist besonders bei der Gebäudeautomatisierung mit Außenanlagen problematisch. Dort kann ein Angreifer einen Taster oder einen Sensor durch ein IP-Gateway austauschen. Dieses IP-Gateway verbindet der Angreifer via Ethernet mit einem mobilen PC. Danach kann er direkt mit der ETC-Software die Aktivitäten auf dem Bus auslesen und auch eigene Telegramme hinzufügen. Ist das interte Netz innerhalb des Gebäudes nicht vom Äußeren des Gebäudes abgegrenzt, können dann Schaltungen im Gebäude druchgeführt werden. Da oft viele Teilnehmer mit dem KNX-Bus verbunden sind, könnten auch sicherheitsrelevante Teilnehmer wie Alarmanlagen deaktiviert werden.