Sicherer E-Mail Transport: Difference between revisions

| Line 13: | Line 13: | ||

X-Spam-Score: 0.524 |

X-Spam-Score: 0.524 |

||

X-Spam-Level: |

X-Spam-Level: |

||

X-Spam-Status: No, score=0.524 tagged_above=-10 required=6.2 |

|||

tests=[ALL_TRUSTED=-1, BAYES_00=-1.9, DATE_IN_FUTURE_03_06=3.027, |

|||

DKIM_SIGNED=0.1, DKIM_VALID=-0.1, DKIM_VALID_AU=-0.1, |

|||

MISSING_MID=0.497] autolearn=no autolearn_force=no |

|||

Authentication-Results: mail.diverse.io (amavisd-new); |

|||

dkim=pass (1024-bit key) header.d=itsec.vog3l.de |

|||

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/simple; d=itsec.vog3l.de; |

|||

s=mail; t=1444386700; |

|||

bh=nh/wlCrHv7kW9Yvv5Mthxatjf7cZs+fQD2VaLo4zuR8=; |

|||

h=Subject:From:To:Date:From; |

|||

b=JlKQBwH0wl/DiG07n7S2S3NqH+8DVBCt8O6P/IAC4Ls6E+8jJx5qfOUJVv/8SD7xl |

|||

fIW0qdM7lrbfYLPofsoiUPXMKTjjRhERFskYILYIW08yfuoEGXXZwVNh2w5od10M8f |

|||

IJyOS3jBr3IJNZEBDgGIejhB5vMMIzwcrmfPDkDg= |

|||

Subject: ITSec Testmail |

Subject: ITSec Testmail |

||

From: ***@itsec.vog3l.de |

From: ***@itsec.vog3l.de |

||

To: *** |

To: ***@informatik.hu-berlin.de |

||

Date: Fri, 09 Oct 2015 15:30:18</pre> |

Date: Fri, 09 Oct 2015 15:30:18</pre> |

||

Revision as of 19:22, 21 October 2015

Aufbau

Eine E-Mail besteht aus einem Header und einem Body.

Header

Die wichtigsten Header die gesetzt werden sollten, um zum Beispiel nicht direkt als SPAM E-Mail eingestuft zu werden, sind Sender (from), Empfänger (to), das Datum (date) und der Betreff (subject). Darüber hinaus werden auch z.B. Spam Prüfungen und weitere Informationen vom SMTP Server im E-Mail Header festgehalten.

X-Virus-Scanned: amavisd-new at diverse.io X-Spam-Flag: NO X-Spam-Score: 0.524 X-Spam-Level: Subject: ITSec Testmail From: ***@itsec.vog3l.de To: ***@informatik.hu-berlin.de Date: Fri, 09 Oct 2015 15:30:18

Body

Im Body befindet sich der eigentlich Inhalt der versendet werden soll.

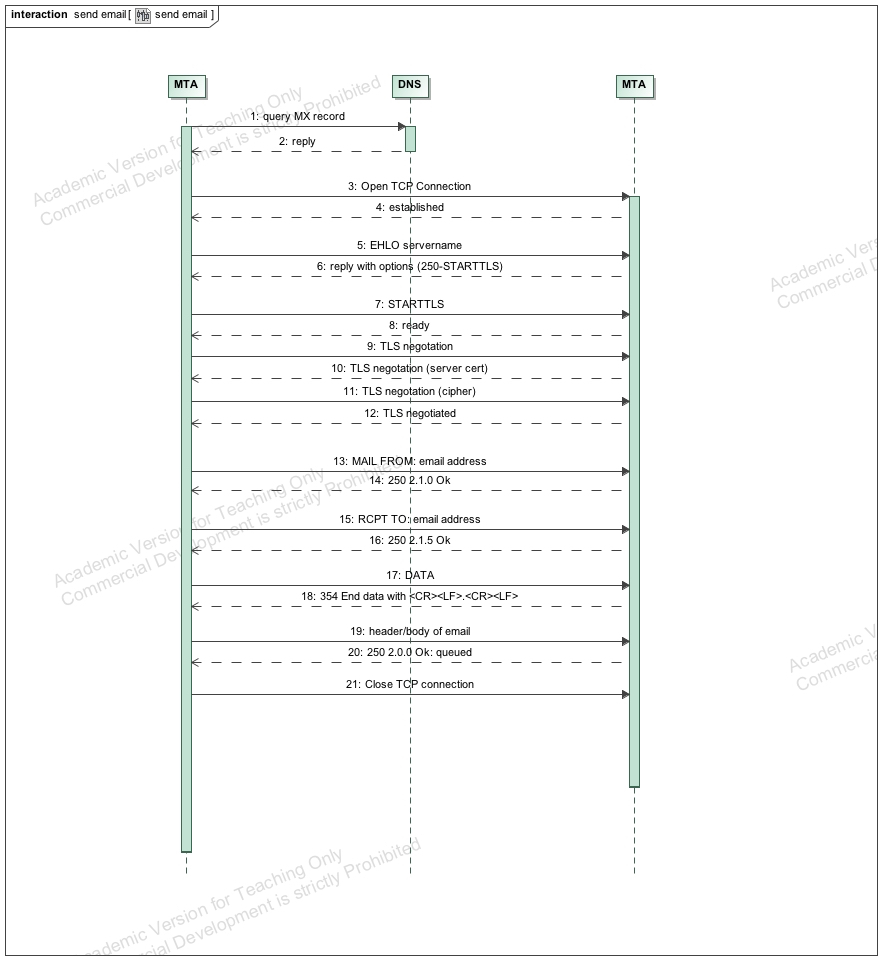

Server Kommunikation

Sicherheitstechniken

SPF

Das Secure Policy Framework (SPF) ist ein Verfahren um das Fälschen von Absenderadressen in E-Mails zu verhindern. Hierfür muss ein Ressource Record vom Typ TXT in der DNS Zone für eine Domain hinterlegt werden.

$ dig -t TXT itsec.vog3l.de itsec.vog3l.de. 291780 IN TXT "v=spf1 mx -all"

Der empfangende MTA kann nun die Felder 'MAIL-FROM' und 'HELO' aus dem E-Mail-Envelope gegen den im DNS hinterlegten SPF Record prüfen und die E-Mail entweder annehmen oder ablehnen. Es wird hierbei allerdings nicht das 'From:' Feld im Header der E-Mail geprüft.

Ein gültiger SPF Record hilft häufig auch dabei, dass E-Mails am Greylistening vorbei kommen, sowie auch einen besseren SPAM Score erzielen.

DKIM

DomainKeys Identified Mail (DKIM)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/simple; d=itsec.vog3l.de; s=mail; t=1444297250; bh=bmY+6VYtf/CKbo/kg3vJWg5eDLYfJ8ydsGRhxgoqVn8=; h=Subject:From:To:Date:From; b=gNcTfHCGrV57qtRXukKftJre0IsXa9eaxi0vCZvkWY3WlJezjnbduuDpsfZlLYLbT ERSxXtD20vEBWGXz7PEdy9eoXzIKRT5AY4tDfwRN2KTBWgMrakS5q9JupqlOk5uzcD KXE55K2aIGuPoO20VNOJePTbY2RkLUUxs80R9Ajo=

$ dig -t TXT mail._domainkey.itsec.vog3l.de mail._domainkey.itsec.vog3l.de. 604800 IN TXT "v=DKIM1\; k=rsa\; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDWLZ/sEpdm76aQkisvQF8P6MSEUAnztt7dBCSuT2u5Q0isG743a24bS0XJGDhtibZmA/yUj7gdaia5vSrH0PB9YSKd6eHQ6KD ARQkDovhisxaj4y4esuOKiQYF3a9MFVpKMQc7rY1W+6JtvbhNJ6qkcZN8ySFxgYkqgiPZIWb1+wIDAQAB"

DNSSEC

Domain Name System Security Extensions (DNSSEC)

DANE

DNS-based Authentication of Named Entities (DANE)