EPA: Privacy: Difference between revisions

No edit summary |

No edit summary |

||

| Line 1: | Line 1: | ||

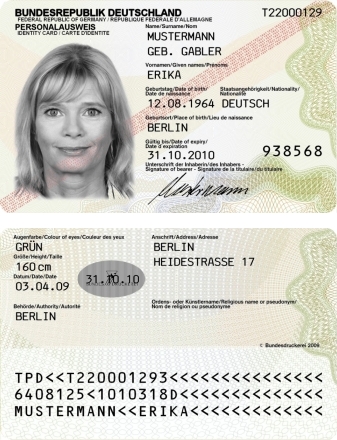

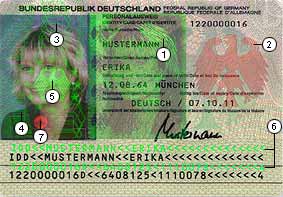

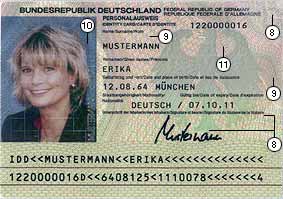

[[Image:ePA.jpg|thumb|alt=Alt text|Entwurf des neuen Personalausweises (Quelle: BSI)]] |

|||

==Aktueller Personalausweis== |

==Aktueller Personalausweis== |

||

===Allgemeines und Sicherheitsmerkmale=== |

===Allgemeines und Sicherheitsmerkmale=== |

||

Latest revision as of 19:23, 14 October 2009

Aktueller Personalausweis

Allgemeines und Sicherheitsmerkmale

Auf dem momentanen Personalausweis befinden sich die allgemein bekannten Angaben zur Person - Vor- und Zuname, Geburtstag- und Ort, Staatsangehörigkeit, Unterschrift, Passbild, Wohnsitz, Größe, Augenfarbe -, die Gültigkeit des Ausweises, die ausstellende Behörde, das Ausstellungsdatum und die Maschinenlesbare Zone. Diese besteht aus zwei Zeilen in denen Name und Ausweisnummer mit einer Prüfsumme vorhanden sind. Auch der jetzige Ausweis ist mit diversen Sicherheitsmerkmalen ausgestattet. Dazu gehören bestimmte material- und drucktechnische Veränderungen, eine Laserbeschriftung neben dem Lichtbild, holografische Versetzungen, kinegrafische Strukturen und die maschinenlesbare Zone.

Elektronischer Personalausweis

Erneuerungen

Auf dem neuen Personalausweis werden die bekannten aufgedruckten Daten zu finden sein. Auch die maschinenlesbare Zone ist ähnlich. Sie wird dreizeilig sein und eine Kartennummer beinhalten. Das neue Format wird das kleinere Scheckkartenformat ID1 sein. Das wichtigste an dem neuen Ausweis ist jedoch der eingebaute Radiofrequenz-Chip. Dieser enthält fast alle aufgedruckten Daten und die biometrischen Daten des Gesichts. Momentan sieht es so aus, als wäre die Angabe der Fingerabdrücke auf dem Chip freiwillig. Die wichtigste Aufgabe des Chips ist es, die in ihm enthaltenen Daten zu schützen und daher die Sicherheitsmechanismen abzuwickeln. Der Gültigkeitszeitraum eines Ausweises wird wie bisher 10 Jahre sein.

Einsatzmöglichkeiten des ePA

Neben der bisher bekannten Anwendung des Personalausweises als Identitätsnachweis wird es mit dem ePA noch zwei weitere Nutzungsmöglichkeiten geben. ePass ist das Synonym für die hoheitlichen Funktionen. Nur diese Autoritäten dürfen alle Daten des Personalausweises auslesen, dazu gehören auch die biometrischen Daten. eID umfasst die Möglichkeiten, e-Business und e-Governance leichter nutzen zu können. Dazu sind jedoch verschiedene Authentisierungsmechanismen nötig und es wird nur ein Zugang zu dokumenten- und personenbezogenen Daten gewährt. Zuletzt gibt es noch die Variante der qualifizierten elektronischen Signatur, eSign. Auch diese benötigt spezielle Berechtigungen zum Ausführen der Signatur.

Sicherheitskomponenten

- PACE (Password Authenticated Connection Establishment)

Dieses Sicherheitsprotokoll regelt den verschlüsselten Datenaustausch mittels Passwortabfrage. Als Passwort dient je nach Berechtigungszertifikat die aufgedruckte Kartennummer (CAN), die Nummer aus der Maschinenlesbaren Zone oder eine geheime sechsstellige PIN. Nach der Authentifizierung mit einem Passwort wird die Kommunikation mittels asymmetrischer Kryptographie und starken temporären Schlüsseln für Chip und Terminal fortgesetzt.

- Chip Authentication

Bezeichnet die Authentifizierung des Chips gegenüber dem Terminal. Es handelt sich wieder um eine asymmetrische Kryptographie nur dieses Mal befindet sich auf Seiten des Chips ein statisches Schlüsselpaar, das eine Nachricht für den Terminal verschlüsselt. Entschlüsselt wird durch ein flüchtiges Schlüsselpaar, das in dem Berechtigungszertifikat des Terminals festgehalten ist.

- Terminal Authentication

Die Authentifizierung des Terminals läuft analog zu der Chip Authentifizierung. Das Terminal erhält dazu ein flüchtiges Schlüsselpaar zum Verschlüsseln, der Chip entschlüsselt die Nachricht mit einem statischen öffentlichen Schlüssel.

- Public Key Infrastructure

Die für die Protokolle benötigten Schlüssel und die zugehörigen Berechtigungszertifikate werden durch verschiedene Institutionen verwaltet. Jeder Terminal benötigt für das Auslesen von Daten auf einem Chip mindestens ein Zertifikat. Die oberste Verwaltungsstelle eines Landes ist die Country Verifying Certification Authority. Diese beurteilt die Berechtigung eines Anbieters zum Benutzen eines Terminals und legt die Gültigkeit des Zertifikats fest. In der Regel sind das 3 Tage. Unter dieser Autorität liegen die Document Verifyer, die letztendlich die Zertifikate ausstellen und an die Terminals vergeben.

Sicherheitsrisiken

- Contactless Chip

It is possible to listen in the conversation between terminal and MRTD. Although there are various security mechanisms for encoding, it might still be possible to decode the conversation within the validity period of the MRTD.

- Tracking

The terminal is supposed to delete the information it gets from the MRTD after the communication with the chip ends. It should not be possible to recognize one MRTD, ephemeral key pairs should help with it. Farther more the certificates must be renewed often so the keys differ. But still one cannot be sure the terminal is deleting the data it gets. For example age verification. The certificate for age verification only allows the request answered with “yes” or “no”. To inhibit the exact age determination with several questions only one question per authorization is allowed. But who can be sure that the terminal proceeds that way and is not remembering the authentication. The same happens to other data and requests on the MRTD.

- Vulnerability human

Two basic problems occur when handling the MRTD. First of all is the selection of weak PINs. Since there are 6 digits for the PIN it is most likely people take numbers easy to remember. Predestinated is for example the date of birth since it has exactly 6 numbers or pieces of a telephone number. Also one must be careful when showing the card since one can get access to the card with the printed CAN or when reading the MRZ. So when showing the card for identification no one can guarantee the number is monitored. Second is the corruptibility. People working in the CVCA or DV can easily manipulate data.

- Terminal-Screen-Interaction

In eID or eSign applications it is necessary to interact with a screen. It is possible to read different data from the MRTD Chip then indicated before on the screen. No one will notice. Then you sign a document you see and you never know the truth.

Weiterführende Literatur

Bender, Jens; Kügler, Dennis;Margraf, Marian; Naumann, Ingo: Sicherheitsmechanismen für kontaktlose Chips im deutschen elektronischen Personalausweis, in: Datenschutz und Datensicherheit, Issue 03/2008.

BMI: Einführung des elektronischen Personalausweises in Deutschland, Grobkonzept Version 2.0.

BSI: Technical Guideline TR03110, Advanced Security Mechanisms for Machine Readable Travel Documents, Version 2.01.

Rossnagel, Alexander: Der elekronische Personalausweis als sichere Signaturerstellungseinheit, Datenschutz und Datensicherheit, Issue 07/2009.

Seiten des Bundesamtes für Sicherheit in der Informationstechnik: [www.bsi.bund.de], Status 06.10.2009

[1], Status 06.10.2009